Explication

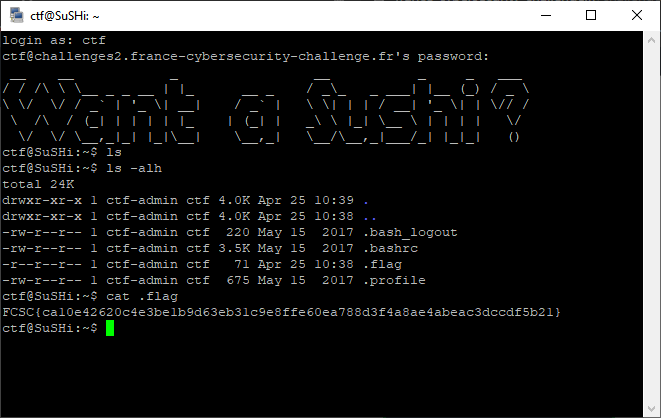

Sur cet exercice, nous allons devoir nous connecter en SSH sur un serveur donné, et retrouver le flag.

Link me up Scotty !

Rien de bien sorcier, avec votre client SSH préféré, moi j’adore Kitty! (miaouuuu), vous vous connectez sur le serveur puis vous cherchez le flag, mais comme il fallait un peu de difficulté, le fichier est caché !!!! Donc ls -alh nous révèle la supercherie et nous n’avons plus qu’à cat le flag.

FCSC{ca10e42620c4e3be1b9d63eb31c9e8ffe60ea788d3f4a8ae4abeac3dccdf5b21}

Exploit.py

Nous aurions pu coder un exploit pour tout automatiser, mais comme cela était facile, je posterai peut être sur Github un script, mais ce n’est pas urgent vu la facilité de l’exercice.